Wpa wpa2 psk взлом, D-Link • Просмотр темы - Взлом Wi-Fi (TKIP/AES) PSK

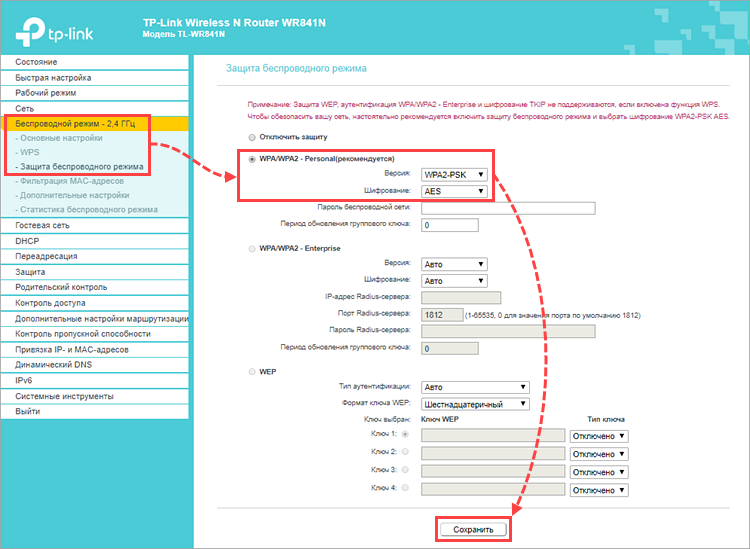

Отключаем неиспользуемые службы. Создать аккаунт. Например, для перебора с использованием графических карт на Windows можно использовать Hashcat, которая прекрасно работает в этой операционной системе. Для этого сделайте как на рисунке: и укажите место, куда сохранить файл с пакетами. Ранее подобные атаки предполагали, что атакующему придется ждать нужного момента, когда кто-нибудь выполнит вход в сеть, и будет осуществлено четырехстороннее рукопожатие EAPOL, в ходе которого клиент и роутер воспользуются PMK Pairwise Master Key и убедятся, что им обоим известен Pre-Shared Key PSK.

Тренды приколы для полных дегенератов. Дрочибельные мемы. Note that other devices are harder to. Научный, инженерный и айтишный юмор wi-fi bluetooth wpa aes.

Научный, инженерный и айтишный юмор взлом Black Hat песочница. Арест произошел в том момент, когда ти летний парень пытался украсть около 75 тысяч.

Интересное коронавирус kinntarou luicent Заберите меня с этой планеты Ziroko1 все теги. Статистика оценок. Юмор Комиксы гифки art песочница котэ story видео geek. Основные разделы Anime Эротика Игры anon политота фэндомы разное. Топ пользователей Неделя Месяц.

Сейчас на сайте. Логин: Пароль: Нет аккаунта? Заберите меня с этой планеты. Реклама от YouDo. Главная страница.

Собери сам. Вы читаете страницу 4 из 4 1 2 3 4. Введение Нужно ли защищать свою сеть? Умения нулевого уровня: любой владелец компьютера с беспроводным адаптером 1. Смените настройки по умолчанию 2. Обновите прошивку и, если нужно, оборудование 3. Отключите широковещание SSID 4. Выключайте сеть, когда не работаете! Фильтрация по MAC-адресам 6. Взлом беспроводной сети с протоколом WEP Чтобы у читателя не сложилось впечатления, что перечисленных средств защиты вполне достаточно, дабы не опасаться непрошенных гостей, поспешим его разочаровать.

И начнём мы с инструкции по взлому беспроводных сетей стандарта Собственно, утилит, специально разработанных для взлома таких сетей и доступных в Интернете, предостаточно. Правда, есть одно «но». Почти все они «заточены» под Linux-системы.

Собственно, с точки зрения продвинутого пользователя — это не только не помеха, но и наоборот. А вот обычными пользователями операционная система Linux используется редко, поэтому мы решили ограничиться рассмотрением утилит, поддерживаемых системой Windows XP. Итак, для взлома сети нам, кроме ноутбука с беспроводным адаптером, потребуется утилита aircrack 2. Данная утилита поставляется сразу в двух вариантах: под Linux и под Windows, поэтому нас будут интересовать только те файлы, которые размещены в директории aircrack В этой директории имеется три небольших утилиты исполняемых файлов : airodump.

Первая утилита предназначена для перехвата сетевых пакетов, вторая — для их анализа и получения пароля доступа и третья — для расшифровки перехваченных сетевых файлов. Конечно же, не всё так просто, как может показаться. Дело в том, что все подобные программы «заточены» под конкретные модели чипов, на базе которых построены сетевые адаптеры. То есть не факт, что выбранный произвольно беспроводной адаптер окажется совместим с программой aircrack Более того, даже при использовании совместимого адаптера список совместимых адаптеров, а точнее — чипов беспроводных адаптеров, можно найти в документации к программе придётся повозиться с драйверами, заменив стандартный драйвер от производителя сетевого адаптера на специализированный драйвер под конкретный чип.

К примеру, в ходе тестирования мы выяснили, что стандартный беспроводной адаптер Intel PRO Wireless BG, который является составной частью многих ноутбуков на базе технологии Intel Centrino, просто не совместим с данной программой при использовании ОС Windows XP правда, он поддерживается при использовании Linux-версии программы. При этом сам беспроводной адаптер устанавливался как Atheros Wireless Network Adapter с драйвером 3.

Сама процедура взлома беспроводной сети достаточно проста. Начинаем с запуска утилиты airodump. При запуске программы рис. При использовании WEP-шифрования для подбора секретного ключа вполне достаточно сформировать только ivs-файл. По умолчанию ivs-или с ap-файлы создаются в той же директории, что и сама программа airodump.

Настройка утилиты airodump После настройки всех опций утилиты airodump откроется информационное окно, в котором отображается информация об обнаруженных точках беспроводного доступа, информация о клиентах сети и статистика перехваченных пакетов рис. Информационное окно утилиты airodump Если точек доступа несколько, статистика будет выдаваться по каждой из них. Ну а дальше нужно подождать, пока не будет перехвачено достаточное количество пакетов.

Количество пакетов, которые нужно перехватить для успешного взлома сети, зависит от длины WEP-ключа 64 или бит ну и, конечно же, от удачи.

Если в сети используется битный WEP-ключ, то для успешного взлома вполне достаточно захватить пол миллиона пакетов, а во многих случаях — даже меньше. Время, которое для этого потребуется, зависит от интенсивности трафика между клиентом и точкой доступа, но, как правило, составляет не более нескольких минут.

В случае же использования битного ключа для гарантированного взлома потребуется перехватить порядка двух миллионов пакетов. После того, как выходной ivs-файл сформирован, можно приступать к его анализу. В принципе, это можно делать и параллельно вместе с перехватами пакетов, но для простоты мы рассмотрим последовательное выполнение процедур перехвата и анализа. Для анализа сформированного ivs-файла потребуется утилита aircrack. В нашем случае рис. Запуск программы aircrack. Полный перечень параметров запуска утилиты можно посмотреть, набрав в командной строке команду aircrack.

В принципе, поскольку такая информация, как индекс ключа и длина ключа шифрования, как правило, заранее неизвестна, обычно используется следующий упрощённый вариант запуска команды: aircrack. Результат анализа ivs-файла показан на рис.

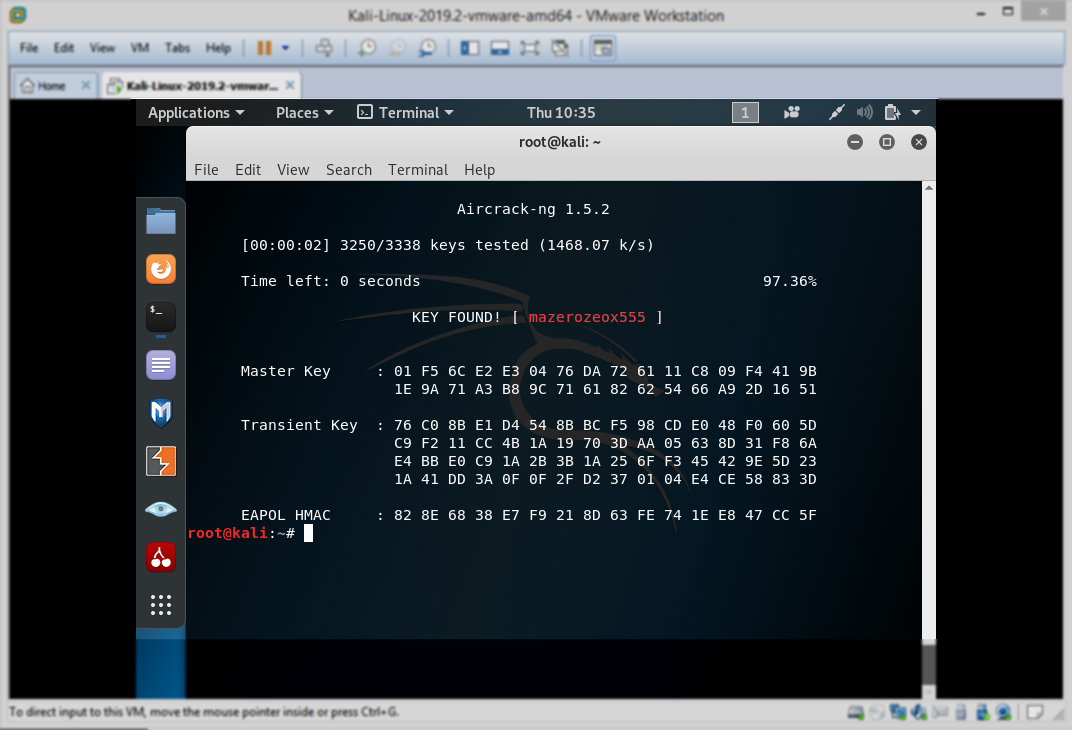

Нуждается в комментариях. И обратите внимание, что секретный ключ был вычислен всего за 3 секунды.

Результат анализа ivs-файла Мы проводили множество экспериментов с использованием и битного ключа, и с различными параметрами запуска команды aircrack. Вот так просто и быстро проводится вскрытие беспроводных сетей с WEP-шифрованием, и говорить о «безопасности» сетей в данной случае вообще неуместно.

Ну, действительно, можно ли говорить о том, чего на самом деле нет! Ах да, чуть не забыли. В самом начале мы упомянули, что во всех точках доступа имеются ещё такие возможности, как использование режима скрытого идентификатора сети и фильтрации по MAC-адресам, которые призваны повысить безопасность беспроводной сети.

Но не будьте оптимистами — это не спасает. На самом деле, не таким уж и невидимым является идентификатор сети даже при активации этого режима на точке доступа.

К примеру, уже упомянутая нами утилита airodump всё равно покажет вам SSID сети, который впоследствии можно использовать для создания профиля подключения к сети причём несанкционированного подключения. Ну а если говорить о такой наивной мере безопасности, как фильтрация по MAC-адресам, то здесь вообще всё очень просто. Существует достаточно много разнообразных утилит и под Linux, и под Windows, которые позволяют подменять MAC-адрес сетевого интерфейса.

Естественно, что в качестве нового MAC-адреса используется MAC-адрес авторизованного в сети клиента, который определяется всё той же утилитой airodump. Подмена MAC-адреса беспроводного адаптера Итак, преодолеть всю систему безопасности беспроводной сети на базе WEP-шифрования не представляет никакого труда. Возможно, многие скажут, что это малоактуально, поскольку WEP-протокол давно умер и его просто не используют.

Ведь на смену ему пришёл более стойкий протокол WPA. Однако не будем торопиться с выводами. Отчасти это действительно так, но только отчасти.

Дело в том, что в некоторых случаях для увеличения радиуса действия беспроводной сети разворачиваются так называемые распределённые беспроводные сети WDS на базе нескольких точек доступа. Но самое интересное заключается в том, что эти самые распределённые сети не поддерживают WPA-протокола, и единственной допустимой мерой безопасности в данном случае является применение WEP-шифрования.

Ну а взламываются эти WDS-сети абсолютно так же, как и сети на базе одной точки доступа. Теперь посмотрим, как обстоят дела с сетями на базе WPA-шифрования. На первом этапе используется всё тот же сниффер airodump. Однако есть два важных аспекта, которые необходимо учитывать. Во-первых, в качестве выходного файла необходимо использовать именно cap-файл, а не ivs-файл. Во-вторых, в cap-файл необходимо захватить саму процедуру инициализации клиента в сети, то есть придётся посидеть в «засаде» с запущенной программой airodump.

Если используется Linux-система, то можно провести атаку, которая заставит произвести процедуру переинициализации клиентов сети, а вот под Windows такая программка не предусмотрена.

После того, как в cap-файл захвачена процедура инициализации клиента сети, можно остановить программу airodump и приступить к процессу расшифровки. Накапливать перехваченные пакеты в данном случае нет необходимости, поскольку для вычисления секретного ключа используется только пакеты, передаваемые между точкой доступа и клиентом в ходе инициализации.

Для анализа полученной информации используется все та же утилита aircrack, но с несколько иными параметрами запуска.